SOFORT UND UNVERZÜGLICH BEARBEITEN

DAS IST KEIN SPAM ! ! !

Guten Tag,

heute morgen beginnt eine Welle koordinierter, lang anhaltender und massiver Überlastungsangriffe auf ihre IT-Serverstruktur !

Unsere Organisation ist in der Lage, mit einer kraftvollen T-Bit-Attacke auf Sie einzuwirken !

Wenn Sie jetzt nicht handeln, wird ihre Reputation am Markt und gegenüber ihren Kunden unwiederbringlich verloren gehen !

Schadensersatzforderungen für ausgefallene Dienste werden die Folge sein !

NIEMAND WIRD SIE ERREICHEN, sie werden sehen !

Um dies alles zu vermeiden, zahlen Sie schnellstens: ...

(Quelle: onoffice Facebook)

* * * *

(... junger Kollege erzählt mir heute, dass Unbekannte einen breitangelegten Hackerangriff auf die IT-Struktur seiner Firma - programmiert für den Maklerereich - gestartet haben mit anschließenden Erpresserbriefen per email. Aus diesen Schreiben geht hervor, dass wenn sie nicht zahlen, der Ruf der Firma zerstört werden kann. Die direkten Folgen für die Firma sind jetzt schon:

- die Admins und der Support springen im Dreieck und raufen sich die Haare;

- die Mitarbeiter können zum Teil nicht mal ihre eigenen emails mehr lesen;

- Beauftragung einer hochspezialisierten IT-Sicherheitsfirma, die wie ein Schlüsseldienstnotdienst fungiert, um wieder an seine eigene Daten gelangen zu können;

- pro Monat kostet dieser Sicherheitsdienst mehr als 10.000 Euro;

- der Gewinn der Firma wird geschmälert;

- die Provisionen und andere Leistungen werden wohl nicht mehr an die Mitarbeiter ausgezahlt;

- Kunden beschweren sich, Immobilienscout soll schon mehrere Kunden abgeworben haben mit der Begründung, sie hätten doch sichere Programme;

- der Angriff erfolgte mit ca. 30 Gigabyte/Sekunde. Ein Angriff bis zu 1 Terrabyte wurde schon angekündigt.

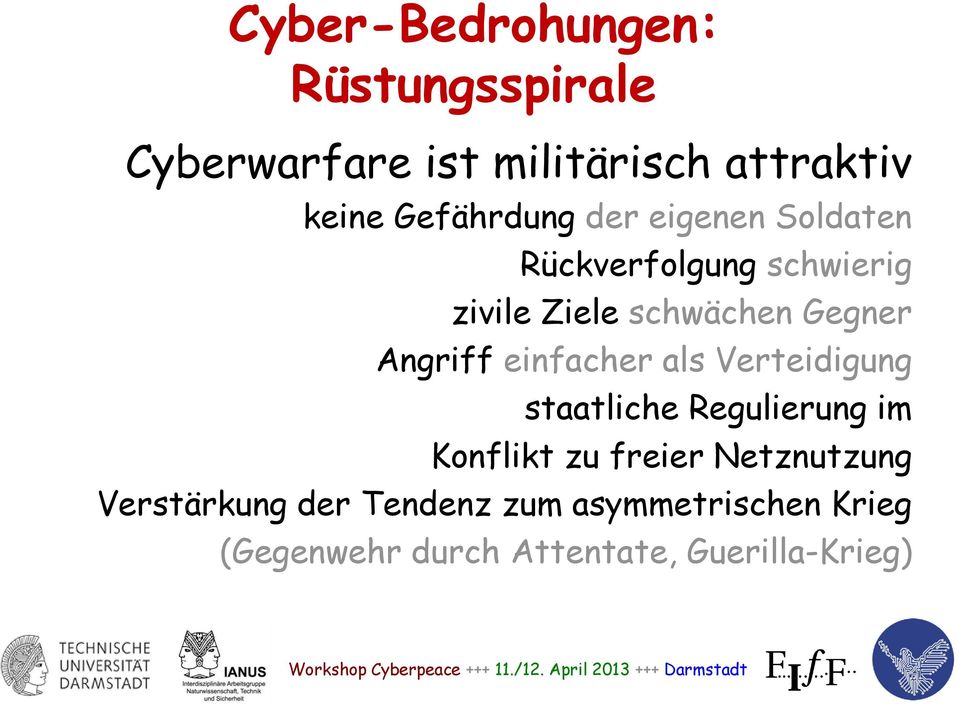

Fakt ist, dass ein solcher Angriff mit mehreren Computern erfolgt, die auf der ganzen Welt verteilt sein können. Je höher die Rechenkapazität des Angriffes, desto höher ist auch der Schaden der jeweiligen Firma.

- nicht nur hochprofessionelle Privatleute und Organisierte Kriminelle,

- letztendlich auch Regierungsorganisationen und Geheimdienste dahinter stecken.

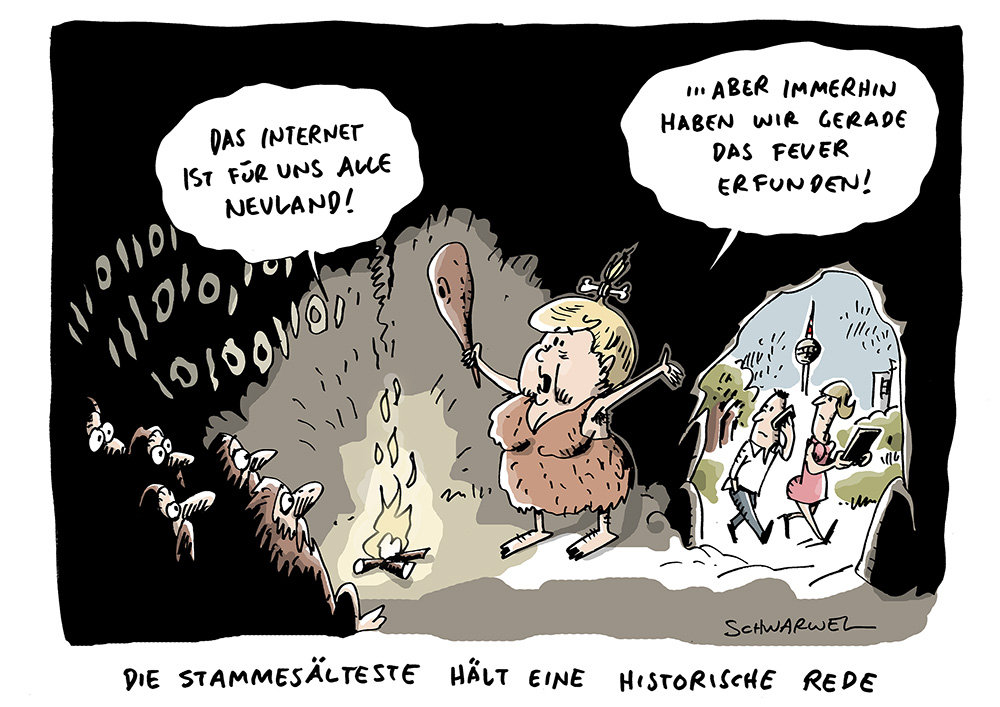

Ja, diese trüben Tassen von Politikern, die behaupten, Internet sei Neuland für Deutschland; solche Typen, ignorante Schlaumeier und Gefolgschaft sind im grundegenommen untragbar, unverantwortlich und somit unwählbar:

- von daher ist es mehr als unverantwortlich, einen solchen Menschenschlag überhaupt Macht über andere Menschen zu geben.

Letztendlich wählen wir nicht die "gelenkte Person an den Machthebeln", sondern diejenigen, deren Interessen die Marionette vertritt, und das sind sicherlich nicht die Interessen der Basisbevölkerung.

docplayer.org/Cyberpeace

Cyberwar:

- Staat gegen Bürger,

- Staaten gegen Staaten,

- Kleinkriminelle gegen Bürger,

- Organisierte Kriminelle gegen Staat und Bürger,

- Wirtschaftskriminalität: Angriff auf nationaler und internationaler Ebene

i.ytimg.com

Es wird für jedes Gericht dieser Welt sehr schwer wenn nicht sogar unmöglich sein, einen Cyberangriff zu verurteilen, ohne die Politik und Militärs anzuklagen, da die eigenen Staatsorgane selber diese Mittel für ihre Interessen anwenden.

- sie wenden also diese kriminellen Methoden an oder genehmigen sie:

- flächendeckend und kontinuierlich !

=> nichts ist ihnen heilig außer ihrer eigenen Perversion.

Einfach ausgedrückt:

- eine weitere technologische Errungenschaft - in sich neutral - wird in den Händen der Spezies Mensch als ein nützliches Werkzeug oder als eine zerstörerische Waffe genutzt.

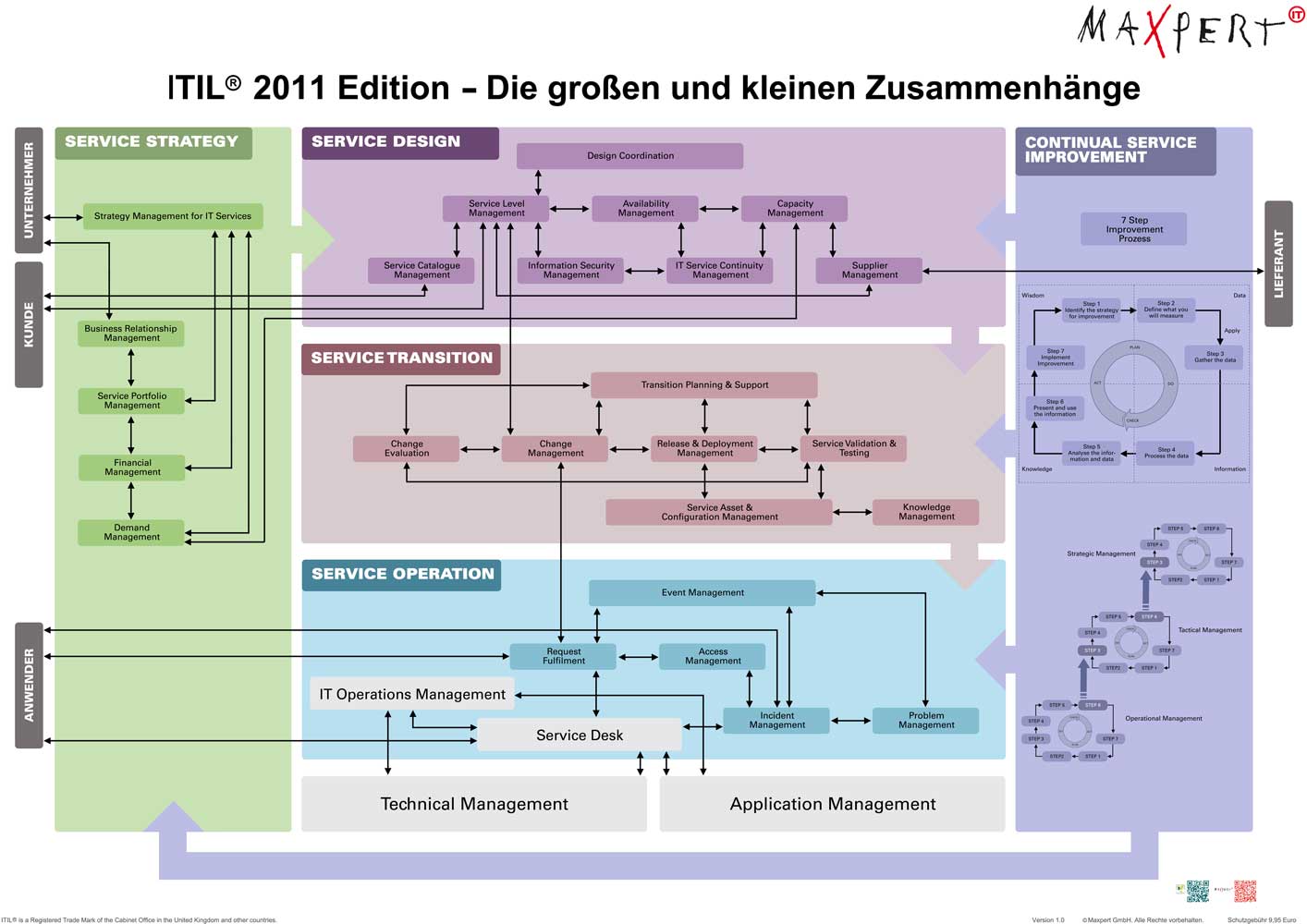

Abläufe des Lebenszyklus von IT-Services

wiki/IT_Infrastructure_Library

Vielleicht hast Du, Politiker,

keine Ahnung von der Materie.

Aber bitte behaupte nicht immer,

dass andere auch keine Ahnung haben.

Und sprich bitte nicht immer im Namen anderer,

die sich nicht mit Dir und Deiner Gefolgschaft identifizieren.

IT-Schutzhandbuch

kes.info

* * * *

Keine Kommentare:

Kommentar veröffentlichen